ARP攻撃とARPフラッディングは小規模及び大規模ネットワークが直面している共通問題です。ARP攻撃は特定のホストを対象として、彼らのMACアドレスを偽装し、応答する同時に、ARPリクエストでネットワークをフラッディングさせます。ARP攻撃はよく中間者攻撃として利用され、深刻なセキュリティ脅威、機密情報の損失などを引き起こすので、迅速に識別し、解決すべき問題です。

ARP攻撃の場合、特に攻撃の標的にされているホストと通信するとき、ネットワーク上の通信速度は遅くなります。

この記事ではColasoft Capsaネットワークアナライザを利用してARP攻撃とARPフラッディングを検出する方法を紹介します。

Colasoft Capsaは不審なARP攻撃を直接識別し、提示する機能を提供することで、ARP攻撃の識別とトラブルシューティングをより簡単にさせます。

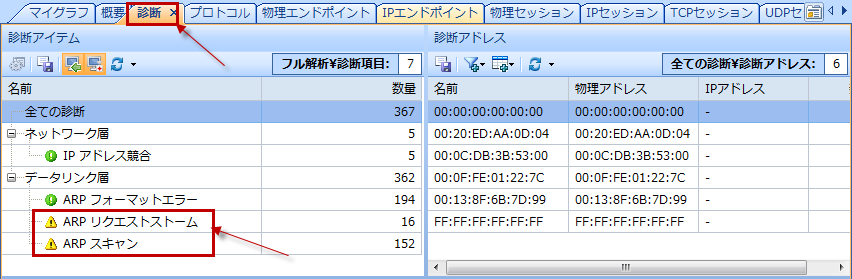

下図のように診断ビューではリアルタイムの情報を提供することで、潜在的な脅威の特定に非常に役立ちます。

診断ビューにおける診断アイテムタブで任意診断イベントを選択することができます。選択された診断イベントの解析情報(MACアドレス情報)は上図のように右の診断アドレスタブに表示されます。

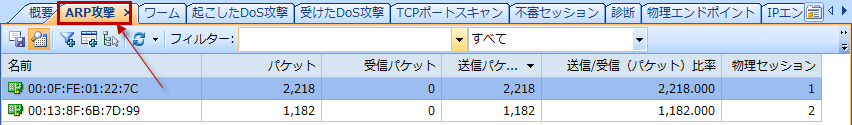

以上の解析の他に、Capsaは下図のようにセキュリティ解析という解析プロファイルで問題のあるホストと攻撃タイプを確認できる専用のARP攻撃ビューを提供します。

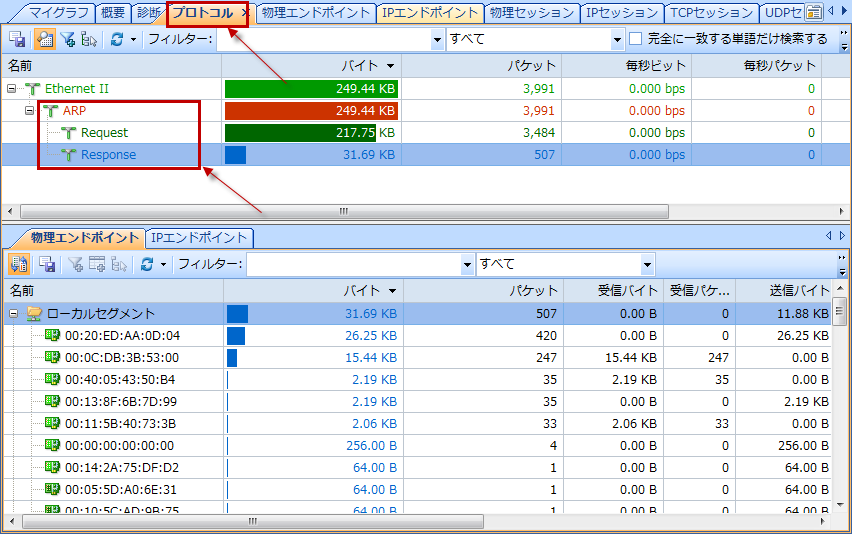

そしてプロトコルビューを利用して調査を拡張することができます。プロトコルビューでARPプロトコルをドリルダウンすることでARPプロトコルトラフィックを一番消費しているMACアドレスを確認することができます。

続いてプロトコルビューの下側における物理エンドポイントであるMACアドレスをダブルクリックすることで、選択されたMACアドレスについてのすべてのパケット情報が表示されます。

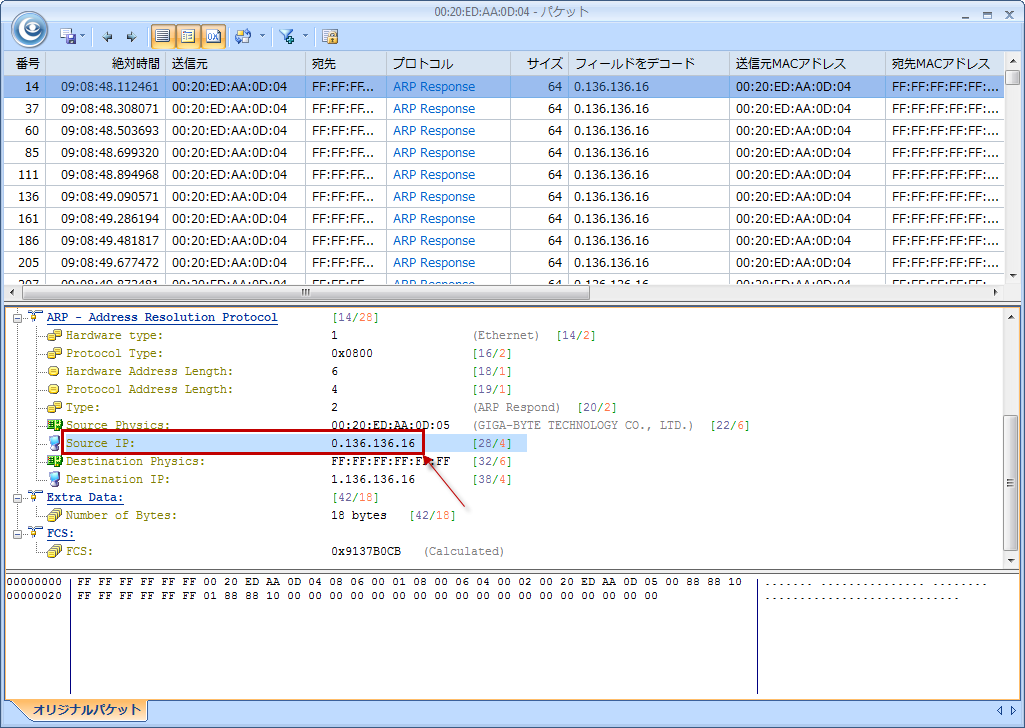

パケット情報ウィンドウで「デコードビューを表示」と「HEXビューを表示」ボタンをクリックすることで、そのパケットの詳細なデコード情報を表示/非表示することができます。

パケットリストでパケットを選択して、デコードビューで「Source IP」を確認したところ、偽のIPアドレス0.136.136.16が発見されます。つまりこのパケットに応答しているネットワーク上の任意ホストは正しくないまたは存在しないIPアドレスに送信され、ARP攻撃を引き起こします。